Quelques petites astuces pour avoir un mot de passe bien sécurisé.

Mot de passe unique

Quand vous vous inscrivez sur un site web quelconque, il vous faut généralement un mot de passe. La plupart du temps, c’est le même mot de passe.

C’est là qu’est l’erreur. Il suffit qu’un webmaster mal intentionné ou un hacker récupère le mot de passe dans la base de données d’un des sites web, et décrypte éventuellement le mot de passe. Étant donné que le mot de passe (et éventuellement le login) est identique sur chaque site web, il a ensuite le mot de passe (et login) pour tous vos sites web.

C’est pour cela que je vous recommande d’avoir un pseudo ou au moins un mot de passe unique pour chaque site web.

Choisir le mot de passe

Tout le monde vous le dira, pour avoir un bon mot de passe, il faut qu’il comporte un minimum de caractères et de chiffres, mais ce n’est pas tout.

Pour un bon mot de passe il faut :

- Au moins 8 caractères (je recommande 12)

- Des chiffres

- Des lettres minuscules et MAJUSCULES

- Des caractères spéciaux (ex : *é-*/+)

- Les lettres ne doivent pas constituer un mot (ex : AcDfsEX)

Un bon mot de passe est par exemple : vX*kOgEFlA1Z

Comment le retenir ?

C’est bien joli, mais comment le retenir ? Le noter ?

Je ne pense pas que cela soit une bonne idée, car si quelqu’un s’introduit dans votre bureau ou dans votre ordinateur, il a sur un seul fichier tous vos mots de passe. À moins de crypter ce fichier (avec TrueCrypt par exemple).

Une alternative est de former une phrase avec le mot de passe, trouver une signification à partir d’un mot de passe aléatoire.

Par exemple le mot de passe : Vt6gTqmT

Vous trouvez une signification : Veux tu 6 grosses truites que ma tante

Des outils pour m’aider ?

J’ai développé un petit outil web qui permet de générer aléatoirement des mots de passe :

Le site web est composé de deux parties.

Celle du dessus permet de générer un mot de passe en fonction du site web sur lequel vous êtes.

Comme ça, même pas besoin de retenir chaque mot de passe. L’outil calcule tout seul le mot de passe.

La partie du dessous génère tout simplement un mot de passe aléatoire.

Attention aux navigateurs

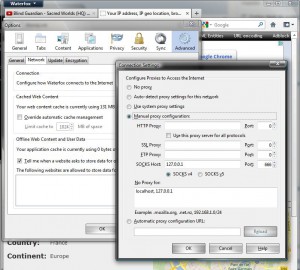

Faites attention aux navigateurs, lorsque votre navigateur vous propose de retenir le mot de passe lorsque vous vous loguez sur une page, il le stocke en clair sur votre système. Il est facile pour une personne mal intentionnée de récupérer ce fichier sensible. Pensez à désactiver l’option ou toujours cliquer sur « Ne pas retenir le mot de passe ».

En tant que Webmaster

Si vous êtes webmaster, pensez bien à faire les mises à jour régulièrement de votre CMS ou forum, etc.

Si vous développez vous-même votre application, pensez à utiliser un système de cryptage de mot de passe pour toujours avoir un hash stocké dans la base de données.

Attention, si vous utilisez du MD5 pour crypter, c’est très facilement cassable… Pensez à hacher les mots de passe en SHA-1/2/3 avec un salt.