Rapide explications sur les différentes architectures OpenVPN

Si vous ne le savez pas, OpenVPN est une technologie de VPN SSL, il n’est donc pas compatible avec de l’IPSEC par exemple.

On va donc connecter un client qui se trouve à l’intérieur de notre LAN à notre serveur OpenVPN. Cette connexion est bien-entendu cryptée (liste des algorithmes) et même notre firewall ne verra pas en clair le contenu du trafic à l’intérieur du tunnel. Il verra juste des connexions UDP (ou TCP suivant la configuration) vers notre serveur.

Passerelle Locale

Suivant votre utilisation, vous avez la possibilité de rediriger tout le trafic vers votre tunnel VPN (redirect-gateway def1) ou bien uniquement le subnet spécifié.

PKI vs Static Key

Suivant l’architecture que vous voulez, il est préférable de choisir la méthode d’authentification adéquate.

Static key est à utiliser uniquement dans le cadre d’une architecture simple avec un seul client (site-to-site, ou client-to-server)

Le PKI est utilisé pour la connexion de plusieurs clients sur un même serveur.

Utilisation OpenVPN

Connexion inter-site

Si vous avez deux sites géographiques distinct que vous voulez relier au sein du même réseau, il vous est possible de créant une passerelle sur chaque site. Vous pourrez alors utiliser une clé statique entre les deux routeurs/firewall/PC.

Si vous recherchez une solution software gratuite pour mettre en place ce lien sans trop de difficulté je vous recommande Pfsense (Compatible OVPN et IPSEC). D’autres routeurs modernes intégres pour la plus part des technologies VPN.

N’oubliez pas de considérer l’étude d’une solution IPSEC plutôt que VPN. Dans le cas présent, l’IPSEC est peut-être un peu mieux adéquate.

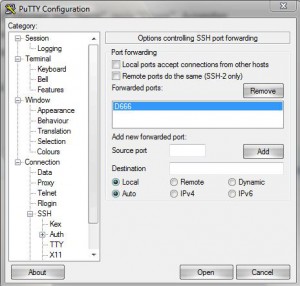

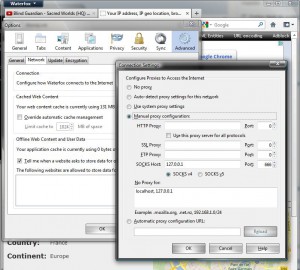

Proxy

De nombreux services proposent une offre VPN afin de surfer anonymement. Le trafic qui sort du tunnel est par contre en clair, il faut donc éviter de laisser passer des choses trop sensibles (ou bien avoir confiance).

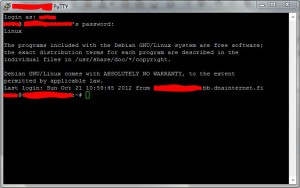

Vous pouvez toujours héberger votre petit serveur openVPN sur un serveur dédié par exemple, vous aurez ainsi le contrôle sur toutes les informations qui transitent.

Jeux LAN

Si vous connectez vos amis à votre réseau VPN, vous pourrez ainsi jouer a des parties « locales ». Utile pour remplacer evolve ou tout autre logiciel équivalent – et ainsi garder le contrôle et assurer un minimum de performances.

Administration et accès à distance

Suivant les besoins, vous pourrez donner accès à certains périphériques de votre réseau pour qu’ils soient accessible depuis un autre ordinateur dans un autre réseau.

Par exemple: J’ai un NAS à la maison, j’aimerais pouvoir l’administrer et avoir accès aux données présentes dessus quand je suis au boulot ou en voyage.

Si le NAS a un client OVPN intégré c’est encore plus facile…