Pour faire une seedbox, il faut tout d’abord:

- Un serveur (qu’il soit un dédié ou un vieu pc transformé en serveur pour la cause)

- Une connaissance minimale en linux (prennez la distribution que vous souhaitez, ici je prend debian)

Quoi qu’il en soit, voici les instructions:

Installation:

apt-get install transmission-daemon

Configuration:

Important: la configuration du fichier se fait service éteint !

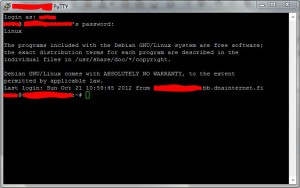

service transmission-daemon stop nano /etc/transmission-daemon/settings.json

Maintenant nous pouvons configurer les options 😉

« download-dir »: « /home//Downloads », // le répertoire qui contiendra les fichiers téléchargés

« ratio-limit »: 2, //Stopper le torrent quand il a atteint un certain ratio (>1, sinon aucune utilité de la seedbox)

« ratio-limit-enabled »: false, //Activer le ratio

« rpc-authentication-required »: true, //laisser à true

« rpc-enabled »: true,

« rpc-password »: « Azerty123 », //votre mot de passe, il serra chiffré lors du démarrage du service

« rpc-port »: 9091, //Vous pouvez modifier le port si vous voulez

« rpc-username »: « transmission », //Vous pouvez modifier l’utilisateur pour vous connecter au webui

« rpc-whitelist-enabled »: false, //Mettre sur false pour autoriser toutes les ips a se connecter au webui

Je pense avoir fait le tour de toutes les options interessantes pour une seedbox

Il ne vous reste plus qu’a démarrer le service et à vous connecter au webui

service transmission-daemon start

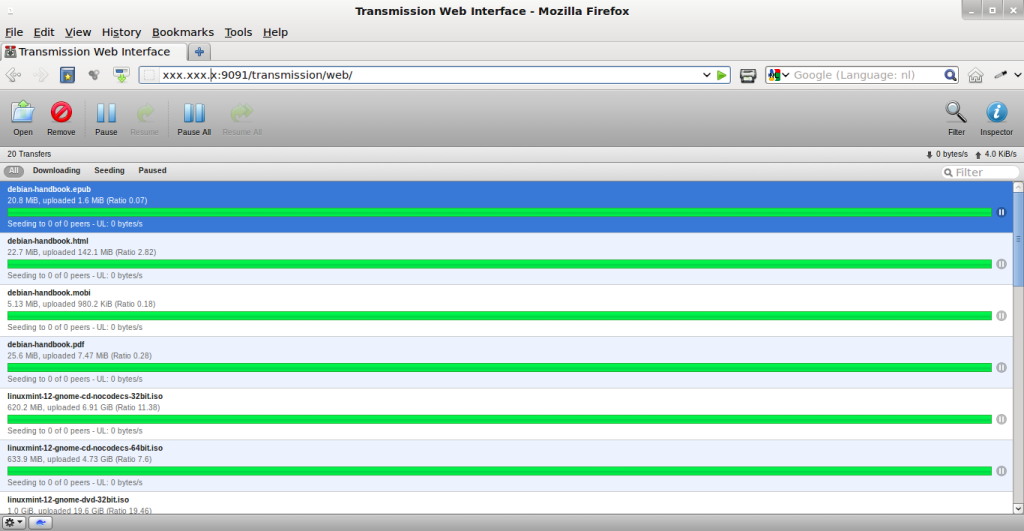

Aller sur http://votreip:9091 authentifiez vous avec l’utilisateur et le mot de passe que vous avez configuré plus haut.

Et vous etes prêts à télecharger des torrents sur votre seedbox.