Les périphériques connectés (IoT) c’est bien, il y en a de plus en plus sur le marché. Mais on ne parle pas assez de l’aspect de cyber-sécurité lié à leurs utilisation. Ce n’est pas le topic, mais je trouve que nous pouvons mettre en places des mesures pour se protéger un minimum. Voici les quelques observations que j’ai fait lors de l’installation d’un Google Nest Mini sur mon réseau.

Environnement

J’ai décidé d’héberger tout mes devices IoT sur un VLAN avec un SSID dédié.

Je peux ainsi contrôler le traffic qui circule hors de ce réseau.

Cela demande un peu de configuration et de testing pour la mise en place mais c’est pour moi essentiel à partir du moment ou on n’a pas une entière confiance au produit.

Outgoing rule

A la base, j’ai juste autorisé le Nest à joindre internet en UDP et TCP uniquement.

Et j’ai remarqué que ça ne suffit pas, j’avais des déconnexion très régulièrement. En regardant les logs du firewall, je me suis aperçu que le Nest à aussi besoin de IGMP vers le firewall.

Et il est également possible que les ouvertures changent dans le futur

Pour faire communiquer les équipements (chromecast, nest,…) d’un réseau à un autre. Il faudra aussi un mDNS opérationnel. Avahi fait bien le job.

L’ouverture des ports 5353 entre nos VLAN seront nécessaire.

DNS

En analysant le traffic, je me suis également aperçu que le nest contact directement le DNS de google (8.8.8.8 & 8.8.4.4). Alors que ce ne sont pas des paramètres que j’ai renseignés. En effet, il est sensé utiliser PiHole en tant que DNS (données fournies par mon DHCP). Apparemment, le nest n’en tiens pas compte et les DNS 8.8.8.8 et 8.8.4.4 sont hardcodés dans son petit système.

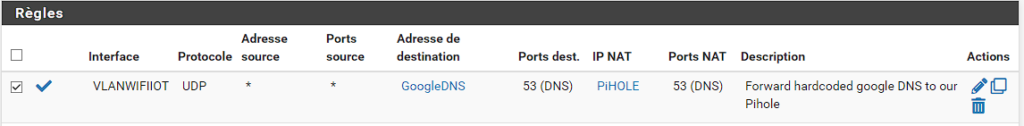

Comme solution (également évoquée ici) nous pouvons faire du NAT afin de rediriger les requêtes vers le PiHole.

Sans cela, il continuera à envoyer ses requêtes vers le DNS de google, ce que je préfère éviter.

J’ai également essayé de bloquer explicitement ces accès DNS dans le firewall, et il n’a pas fallback sur mon PiHole. De plus il y avait des instabilités.

Donc cette solution du NAT fonctionne parfaitement et c’est stable.

Conclusion

Il est toujours intéressant de prendre un peu de temps pour analyser ce qui passe sur le réseau de IoT.

Dans le cas du Nest, il faut penser à configurer ses règles firewall plus finement (mDNS, IGMP) et rediriger les requêtes DNS si on le souhaite.