Dans un article précédent, j’expliquais comment installer une seedbox en se basant sur Transmission.

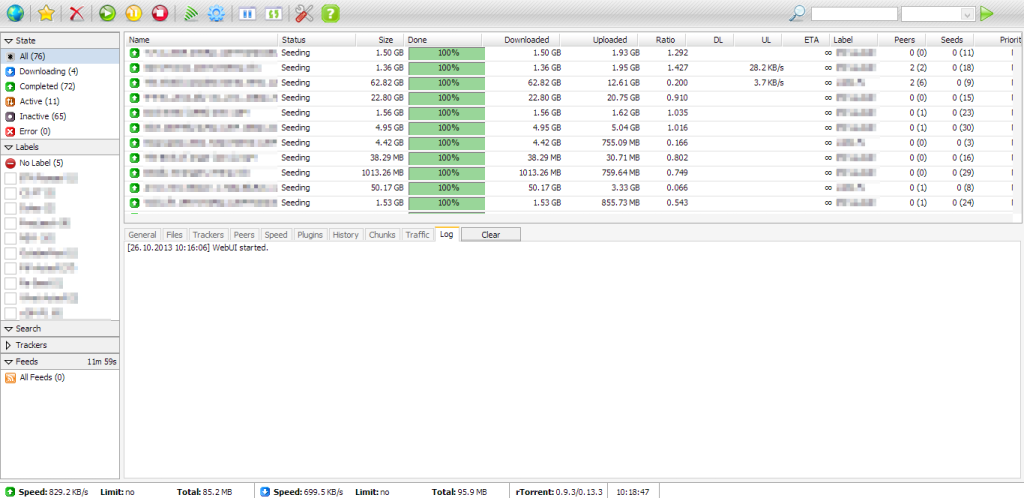

Ici, je vais vous présenter un autre tutoriel, toujours sur le même sujet, mais en utilisant un autre service : rTorrent avec l’interface graphique ruTorrent.

rTorrent est un client torrent en ligne de commande (CLI). De base, il est très léger. Mais pour l’utilisation quotidienne, ce n’est pas vraiment très pratique (même si c’est sexy).

C’est pourquoi on va le faire fonctionner avec ruTorrent, qui est une interface web pour gérer nos torrents.

L’avantage de cette combinaison, c’est que nous allons pouvoir faire fonctionner une multitude de plugins pour avoir beaucoup plus de fonctionnalités qu’un autre client torrent « web based ».

Pour les fous furieux, ils peuvent compiler (attention aux outils et à la version du compilateur), personnaliser et utiliser les outils sans problème, mais ce n’est pas donné à tout le monde.

Si vous ne vous en sortez pas, Kerwood a fait un petit script bien sympa qui s’occupe de tout (compilation, installation, sélection des plugins,…). C’est rapide et efficace.

Je ne vais pas faire d’explication en double, le Readme est très bien fait.

Il y a aussi une vidéo ici.